🟩HTB - Buff

https://app.hackthebox.com/machines/Buff

Información General

Nombre de la Máquina: Buff

IP de la Máquina: 10.129.2.18

Sistema Operativo: Windows

Dificultad: Easy

Fecha de Publicación: 18 Jul 2020

Enumeration

Ping para obtener ruta de retorno

Realizamos un ping a la máquina objetivo para verificar la conectividad y obtener información sobre la ruta utilizando la opción -R para incluir la ruta de retorno:

El valor de TTL (Time To Live) igual a 127 puede ser indicativo de que el sistema operativo de la máquina objetivo es Windows. El TTL es un valor en el campo de los paquetes IP que indica la duración que un paquete puede estar en una red antes de ser descartado. Windows establece por defecto el valor de TTL de sus paquetes IP en 128, que al pasar por un salto en la red se decrementa a 127.

Escaneo de puertos con Nmap

Luego, realizamos un escaneo de puertos utilizando Nmap para identificar los puertos abiertos en la máquina objetivo. Utilizamos las opciones -p- para escanear todos los puertos, --open para mostrar solo los puertos abiertos, -sS para un escaneo de tipo TCP SYN, --min-rate 5000 para establecer la velocidad mínima de paquetes y -vvv para un nivel de verbosidad alto. Además, utilizamos -n para desactivar la resolución de DNS, -Pn para no realizar el escaneo de ping, y -oG allPorts para guardar la salida en un archivo con formato Greppable para luego utilizar nuestra función extractPorts:

Escaneo detallado con Nmap

Posteriormente, realizamos un escaneo más detallado de los puertos identificados utilizando la opción -sCV para detección de versiones y scripts de enumeración de servicios. Específicamente, indicamos los puertos a escanear con -p __PORTS__ (reemplazando __PORTS__ con los puertos identificados en el paso anterior) y guardamos la salida en un archivo de texto con el nombre targeted:

Modificando /etc/hosts

Para añadir la entrada "10.129.2.18 buff.htb" al archivo /etc/hosts, puedes usar el siguiente comando en la terminal:

Este comando añade la dirección IP 10.129.2.18 asociada al nombre de host buff.htb al archivo /etc/hosts de tu sistema.

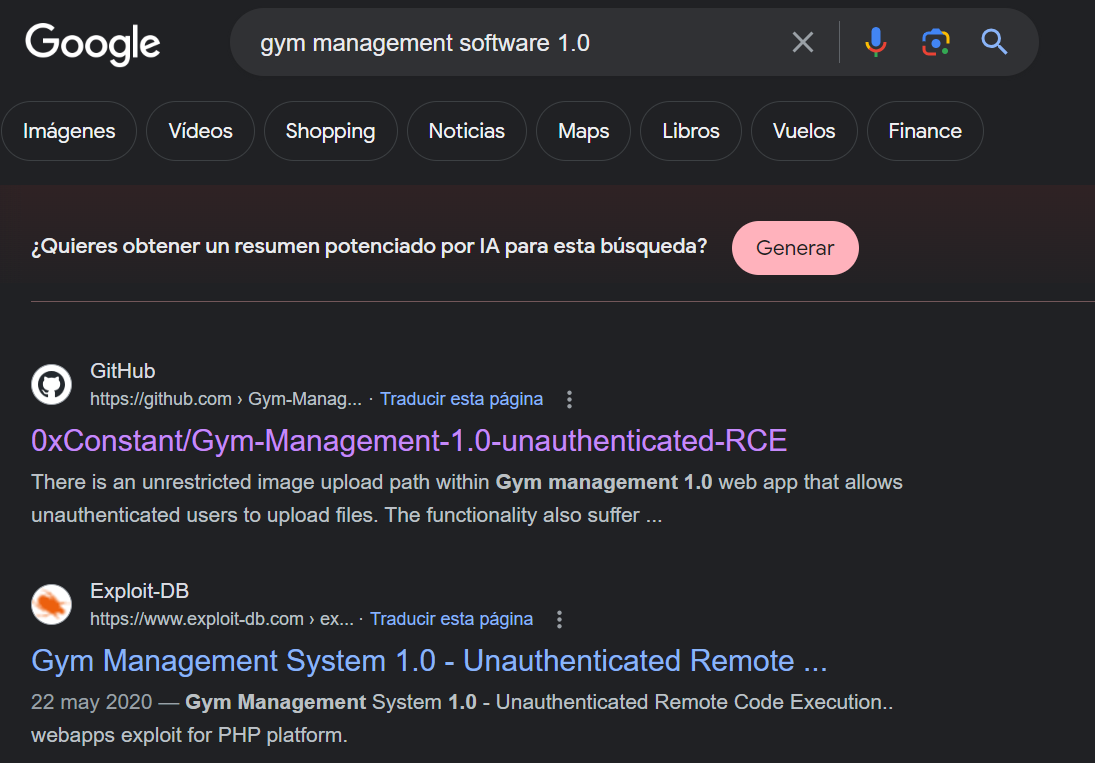

Lo primero que se me ocurrio fue buscar en Google sobre este software, a cual encuentro un unauthenticated RCE. El cual analizo con ChatGPT para tener un concepto de qué es lo que estoy ejecutando.

Output de ChatGPT

Explotación

Simplemente ejecuto el exploit.py y logro subir una shell a buff.htb:

Luego de varios intentos no pude hacer nada con mi uploader, no logré hacer una conexión por nc, (Subiendo el archivo nc.exe y realizando la conexión desde el equipo victima). Por lo que busco en internet otras formas de explotar el unauthenticated RCE., encontrando este script en python: https://www.exploit-db.com/exploits/48506

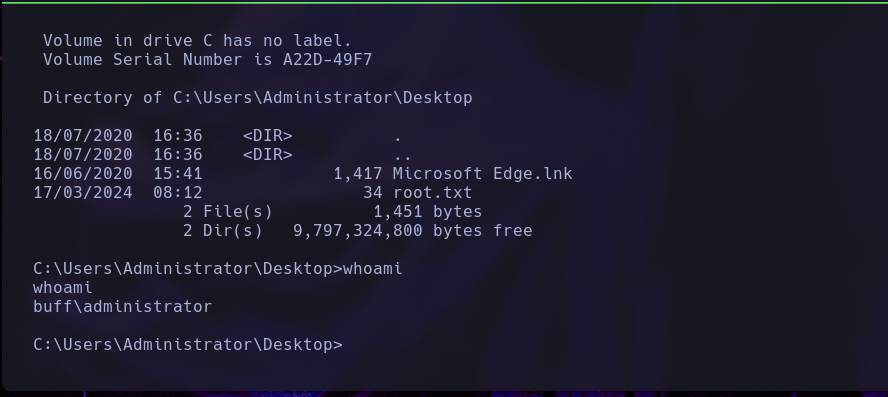

El script sube un archivo llamado kamehameha.php el cual tiene el parametro "telepathy". Realizo un "?telepathy=dir" y lo mando al repeater con Burpsuite. Luego descargo de mi maquina nc.exe con un curl. Y por ultimo realizo la conexión con netcat.

Extrayendo Información de Conexiones TCP con PowerShell

Una vez que hemos establecido una conexión inversa con la máquina víctima utilizando nc.exe, nuestro próximo paso es recopilar más información sobre el sistema objetivo para entender mejor su entorno de red y potencialmente identificar nuevas vías de ataque. Una herramienta extremadamente útil en este proceso es el cmdlet Get-NetTCPConnection de PowerShell, que nos permite inspeccionar las conexiones TCP activas y los puertos que están escuchando en la máquina víctima.

Comando PowerShell para Información de Conexiones TCP

Para ejecutar este comando, asegúrate de que ya tienes acceso al shell de PowerShell en la máquina víctima. Una vez dentro, puedes utilizar el siguiente comando para filtrar y mostrar las conexiones TCP relevantes:

Luego realizamos un tasklist /v

Puedo identificar que el archivo CloudMe.exe es el mismo que se encuentra en C:\Users\shaun\Downloads\

Por lo que busco vulnerabilidades con searchsploit cloudme

Y podemos percatarnos que la versión del ejecutable corresponde a la misma que es vulnerable al Buffer Overflow.

Para explotar la vulnerabilidad de Buffer Overflow en el servicio cloudme.exe, primero necesitamos establecer un túnel con Chisel para acceder al servicio desde nuestra máquina atacante. Luego, ejecutaremos el exploit desde windows/remote/48389.py para lograr la escalada de privilegios.

Establecer túnel con Chisel:

Modificamos el Buffer Overflow

Última actualización